“X adresindeki binanızın tüm kontrol sistemlerini ele geçirdik ve 24 saat içinde Bitcoin karşılığı olarak 50 bin dolar ödemezseniz binayı üç gün boyunca kapalı tutacağız.” ESET Güvenlik Araştırmacısı Stephen Cobb’a göre, bina yöneticinizin telefonuna ulaşacak böyle bir mesaj artık hayal değil.

Cobb, “Böyle bir mesaj alan biriyle tanıştım ve bu bir aldatmaca değildi. İlgili bina yöneticisi, cesurca bir hareketle saldırganlara ödeme yapmayı reddettiğinde hedeflenen binanın kullanımı gerçekten altüst oldu” diye konuştu.

Siegeware gerçektir

“Bir binanın yazılımla olan bağını suistimal etmek, artık siber suçluların gündemindedir” tespitini yapan Stephen Cobb, bu amaçla kurgulanan zararlı yazılımlara da özel bir isim verdi: Siegeware.

Stephen Cobb, “Tecrübelerime göre farklı saldırı türlerine isim vermek, onların farkındalığını yaymaya ve onlara karşı savunma çabaları oluşturulmasına yardımcı olmaktadır. Bu nedenle bu saldırı türüne Siegeware denilmesini öneriyorum” diyor. Siegeware yani kuşatma yazılımı, fiziksel tesislere erişimi tehdit etmek için ekipman kontrol yazılımlarının kötüye kullanılması esasına dayanır.

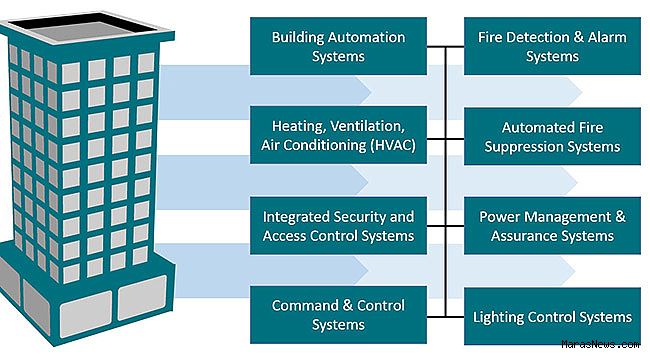

Yeni bina ve plazaların neredeyse hepsinde Bina Otomasyon Sistemi (BAS -Building Automation System) adı verilen sistemler kullanarak ısıtma, iklimlendirme, havalandırma, yangın alarmları, ışıklandırma ve güvenlik gibi pek çok özellik uzaktan kontrol edebiliyor. Siber suçlular tam da bu uzaktan kontrolü istismar etmeye odaklanıyor.

Siegeware sorunu 2019'da ne kadar yaygınlaşacak?

ESET Kıdemli Güvenlik araştırmacısına göre bu, meydana gelen olayların kolluk kuvvetleri tarafından ne kadar ilgiyle incelendiği, kaç kurbanın ödeme yapmayı reddettiği ve suçluların ne kadar fırsat bulabileceği gibi birçok faktöre bağlı olacak.

Stephen Cobb, şu tespitleri yapıyor: “Şu anda pek çok farklı BAS sistemlerinden birini hedeflemek üzere araştırma yapan bir suçlu, yalnızca Amerika Birleşik Devletleri’nde 30 bine yakın hedef tespit edebilir. Bunlar, bir web tarayıcısına girildiğinde BAS giriş ekranları üretebilen IP adresleridir. Saldırgan için bir sonraki adım, bu tip bir sistem için geçerli olabilecek varsayılan kullanıcı adı ve parolaları denemektir.”

Riski görmek için özel hayal gücüne ihtiyaç yok

ESET Araştırmacısı sözlerini şöyle sürdürüyor: ”Çoğu kuruluş bu kadar korumasız olmasa da üstünkörü bir arama bile, ABD'de BAS giriş bilgilerini afişe ederek suistimal edilmelerine yol açan pek çok klinik ve hastanenin yanı sıra sayısız okul ve üniversite, hatta bazı bankaların bulunduğunu ortaya koymaktadır. Burada olasılıkları görmek için özel hayal gücüne sahip bir suçlu olmanıza gerek yok. Kötü amaçları, bir binanın zayıf şekilde korunan uzaktan erişim yazılımıyla bir araya getirdiğinizde siegeware, gerçekleşmesi yüksek bir ihtimal haline gelmektedir.”

Peki, tüm bunlar nereye doğru gidiyor?

Cobb’a göre “Şu an çalıştığınız binadaki tesis otomasyonunun durumunu belirlemek için iyi bir zaman. Herhangi bir seviyede otomasyon var mı? Varsa bina otomasyon sistemine erişim nasıl korunuyor? Bir siegeware saldırısı olasılığı konusunda endişeleriniz varsa, sizin binanızda BAS için uzaktan erişim olup olmadığını öğrenmek amacıyla etrafa sorular sorun. Sonra ne kadar iyi korunduğunuzu bulmaya çalışın. Siegeware saldırı riskini azaltmak isteyen kuruluşlar için gerek ABD’de, gerek başka ülkelerde bol miktarda tavsiye ve kaynak bulumak mümkün.”

Saldırı vektörü olarak IoT'nin geleceği

Elbette otomatikleşme sadece binalar, ofisler ve fabrikalarla sınırlı değil. Birçok ev sahibi, nesnelerin interneti (IoT) cihazlarının etkinleştirdiği ev otomasyonunu benimsiyor. ESET uzmanları, bu konuları 25 – 28 Şubat 2019 tarihleri arasında Barcelona'da gerçekleştirilen Mobil Dünya Kongresi’nde de mercek altına alıyor.

YORUMLAR